Ejemplo de como se defiende Debian ante ataques de Hackers

El 12 de Julio, el host gluck.debian.org fue comprometido usando una vulnerabilidad local en el kernel. El usuario malicioso se autentico correctamente a dicho servidor con una cuenta de un desarrollador. Los servicios afectados fueron, cvs, ddtp, lintian, people, popcon, planet, ports y release.

DETALLES

A las 02:43 UTC del día de ayer (12 de julio) a los administradores del host les llego un mail sospechoso entonces se pusieron a investigar y encontraron que la cuenta de uno de los desarrolladores había sido comprometida y que se había usado un exploit local que tuvo como desenlace el privilegio root.

A LAS 04:30 UTC Gluck se apago y se booteo. Otros servidores Debian han sido puestos en investigacion y fueron cerrados. Luego de parchear se volverán a abrir.

El atacante no tuvo mucho tiempo para actuar ya que, el tiempo entre que ataco al kernel y que los administradores se dieron cuenta, fue relativamente corto. Lo mas que llego a comprometer fue un único binario (/bin/ping)

La cuenta comprometida no tenia acceso a ningún servidor importante de Debian. Por lo tanto la integridad del sitio y de lugares sensibles no se vio afectado. Una investigación posterior sobre las contraseñas revelo que había un número de contraseñas débiles en muchas cuentas. El estado de la maquina esta AQUI.

LA VULNERABILIDAD

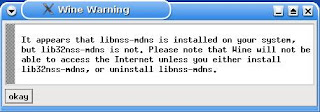

El bug permite que un usuario local gane privilegios de raíz, vía el argumento PR_SET_DUMPABLE de la función PRCTL y de un programa que crea un archivo de vaciado de memoria en un directorio en el cual el usuario no tiene permisos. El lanzamiento estable de Debian es 3.1 alias "sarge" que contiene linux 2.6.8 y para que se queden tranquilos NO SE VE AFECTADO. El servidor que se comprometió era 2.6.16.18. Si usted, lector de EPi tiene un linux con kernel 2.6.13 hasta versiones antes de 2.6.17.4 o si tiene 2.6.16 hasta versiones antes de 2.6.16.24, ponga el parche correspondiente, ACTUALIZE POR FAVOR.

Actualmente hay 3 exploits lanzados para dicha vulnerabilidad, que en www.elportal.info en las noticias sobre exploits se pueden encontrar.

Más info en : http://www.debian.org/News/2006/20060713

Comentarios